Internet no es un Apocalipsis Zombie, pero ten un poco de cuidado. Parte I

En esta entrada no te voy a hablar de la Deep Web, ni de la Dark Web, ni de cómo en ciertos lugares de la red el crimen campa a sus anchas y se puede comprar y vender de todo (desde drogas hasta armas, órganos o asesinatos por encargo). Porque si lo hago, tendrás la misma sensación que cuando oyes hablar de los peligros de una guerra en un país remoto: estoy a 7.000km de distancia … a mí no me va a pasar nada.

Te voy a hablar del Internet que conoces, que es más parecido a una capital europea que a un país en guerra. Una ciudad que dista mucho de ser un Apocalipsis Zombie, pero donde es bastante probable que si te adentras solo en un barrio peligroso, por la noche, con un Rolex en la muñeca y hablando distraídamente con un móvil de 2.000€ … tengas algún contratiempo.

En la vida real todos tenemos interiorizados una serie de mecanismos automáticos para protegernos de según qué riesgos: no dejes objetos de valor a la vista en el interior de tu coche, no pierdas de vista tus tarjetas de crédito en un restaurante, no dejes tu móvil en la mesa en una terraza o no saques dinero de un cajero en según que zonas a altas horas de la noche. Es algo que no se estudia en la escuela, sino que se aprende desde pequeño y luego se ejecuta de forma automática.

Pero en el mundo de internet, aparecen otros problemas.

Conocimiento: Mucha gente no ha «nacido en Internet», ni siquiera lleva «mucho tiempo viviendo en Internet» y no ha aprendido dónde estan los peligros (digitales) desde pequeñito. Como es esperable, tiene comportamientos en Internet que equivaldrían a dejar fajos de billetes en el asiento de un coche, las llaves puestas en el contacto, aparcarlo y entrar al cine a ver una película de 3 horas … y no entender dónde está el problema. Espero que en esta entrada del blog podamos ayudar a resolver esto, al menos en parte.

Percepción de la realidad: Al ser digital y remota, Internet no transmite sensaciones físicas. Te puedes estar metiendo en un callejón oscuro, alejado del centro de la ciudad y de noche … y no serás capaz de saber que estas totalmente solo, ver que no hay luz, de sentir el frio, el viento o el miedo, o de escuchar el ruido de alguien siniestro que se esconde en las sombras. Internet es como andar por el mundo real con tus cinco sentidos limitados o reducidos a leer una pantalla …. imagina cómo sería el mundo (la cantidad de matices que perderías) si tu única fuente de información fuese leer una pantalla. En Internet, percibir el riesgo es más difícil.

Anonimato: Las herramientas carecen de moralidad: un cuchillo afilado puede usarse para cortar el pan o para matar a otra persona. La informática, que es una herramienta, hace que en Internet el anonimato (la ocultación de la identidad) sea mucho más sencilla que en la vida real. Y esto, que puede ser una ventaja maravillosa a la hora de poder expresar tu opinión en un pais gobernado por un dictador totalitario, es también una ventaja para un criminal que puede operar sin revelar su identidad y con pocas expectativas de ser detenido y juzgado.

Legislación y policia: En el mundo real, los paises tienen leyes que se aplican en el territorio nacional y una policia que persigue y detiene al delincuente. Internet es global y no tiene fronteras, un criminal puede cometer sus fechorías desde una isla remota que ni tiene unas leyes muy estrictas, ni puede (o quiere) tener una Policía que detenga a quienes las incumplen. En muchos casos, el que te tima en España no es un español sino un extranjero a miles de kilómetros y tu dinero acaba en un banco opaco, en un paraíso fiscal o en criptomoneda.

Pero, ¿a qué nos enfrentamos realmente?

Timos y Estafas

Aunque los timos tradicionales, como la estampita o el tocomocho, se basan en el tópico del “cazador cazado” (el timado normalmente intenta “aprovecharse” de alguien con problemas para finalmente verse timado el mismo), en internet el enfoque ha cambiado bastante y ahora el objetivo de los timadores son personas con un exceso de confianza y a las que no les parece extraño que un desconocido contacte con ellos para entregarles grandes sumas de dinero.

El timo más clásico en internet es el del príncipe Nigeriano, que necesita sacar una enorme suma de dinero de un país en corrupto, te escribe un email para solicitar tu ayuda y te lo agradecerá con un porcentaje significativo de su fortuna valorada en millones de dólares. Por el camino, aparecerán unas tasas de un banco involucrado en la operación que el no podrá pagar por tener el dinero bloqueado y que deberás pagar para poder seguir adelante con la operación.

Cuando se hizo demasiado polular, el timo fue cambiando los detalles (manteniendo el mismo esquema) y se transformó en Sir Leonard Valentinovich, un millonario empresario británico que destina el 20% de su fortuna a obras de caridad y quiere saber si estas interesado en que te done 320.000€. Otra versión era Aisha Gadafi, la hija del dictador libio, que quería sacar varios millones de euros de la herencia de su padre bloqueados en un banco extranjero y ofrecía un 30% si le ayudabas, pero antes tenías que transferir una cantidad de dinero a otro banco extranjero para abrir una cuenta donde recibir la transferencia de la Aisha.

Desde el punto de vista del timador, este es el mecanismo más fácil. No necesitas ser un super hacker, ni conocimientos avanzados: solo necesitas repetir, y repetir. Es evidente que la gran mayoría de personas detectarán que el Principe Nigeriano es un timo, pero solo tienes que enviar automáticamente 50.000 correos electrónicos iguales al día y confiar en que el 0.01% de los receptores piquen. Eso nos ofrece 5 personas a las que les podremos robar una media de 500€ por cabeza… diariamente.

¿Cómo evitarlo?

En este caso el intento de engaño es bastante obvio, basta un poco de sentido común. Primero, nadie te va a mandar un email para convertirte en millonario sin hacer nada, solo por ser tu. Segundo, no tiene mucho sentido que un millonario que te va a donar una fortuna, te pida a tí que pagues por adelantado 500 o 1.000€ para pagar comisiones del banco, tasas o cualquier otro gasto.

Suplantación de identidad

Para que tú confíes en alguien u obedezcas a una orden dada, el factor principal es quién es la otra persona. No es lo mismo que sea un extraño al que no conoces, que un familiar directo, un amigo íntimo, tu jefe en el trabajo, tu banco o el gobierno o las autoridades de tu país. La base de todas estas estafas esta en hacerse pasar por alguien legítimo en quien confías, para inducirte a hacer algo que siempre incluirá en algún momento el envío de dinero y en muchas ocasiones tendrá algún elemento de “urgencia” que limite el tiempo que tengas para tomar una decisión razonada.

Uno de los más clásicos en esta categoría parte de obtener de alguna manera datos familiares. Esto se puede hacer de forma ilegal accediendo a las bases de datos de un colegio o universidad, pero lo triste es que la mayoría de las veces se puede hacer rastreando la información que la gente sube voluntariamente a sus redes sociales. Una vez el estafador tiene estos datos de nombres, teléfonos y parentescos, envía un mensaje (normalmente un SMS o un Whatsapp, pero cualquier otro mecanismo es válido) normalmente haciéndose pasar por un hijo o nieto en apuros:

“Hola mamá, tengo un problema urgente, no tengo móvil, te llamo desde uno que me han prestado. Ya te contaré, pero necesito que me hagas ahora mismo un Bizum de 500€ a este mismo número, te lo devuelvo mañana a primera hora. Gracias. Beso”

La cantidad de gente que ha caído en esta estafa es enorme: ¿Qué persona de bien le va a negar ayuda a un ser querido, si tiene el dinero en la cuenta?. Como siempre, los detalles evolucionan, y el sujeto puede ser un amigo intimo, un vecino de confianza, nietos, tíos, etc.

La ultima evolución de este timo es que, para ofrecer más realismo, el mensaje viene directamente del número de teléfono real del ser querido, de su Whatsapp que tenemos en la memoria de nuestro teléfono y no desde un número de movil que no conocemos. Es un mensaje realmente legítimo que viene del ser querido, y nuestro teléfono lo identifica como real porque lo es … pero no lo ha escrito realmente quien nosotros pensamos.

Básicamente, los estafadores han hackeado el teléfono a tu ser querido y te pueden mandar un mensaje en su nombre, e incluso responderte y mantener una conversación por Whatsapp contigo …. pero seguirá siendo el estafador y no tu hijo.

¿Y cómo es esto posible?. Hay muchas vías, pero una de las más sencillas son los jueguecitos del teléfono. Cuando instalas un juego gratuito en el móvil para pasar el rato matando zombies o resolviendo puzzles con fichas de colores, y antes de poder empezar a jugar te pide que aceptes no se qué de permisos…

Como tienes prisa por jugar y te lo está pidiendo, confirmas el acceso total a tu lista de contactos, tus notas, tu calendario, a todos tus archivos, la cámara, el micrófono …. en lugar de preguntarte: ¿para matar zombies o hacer puzles realmente es necesario tener acceso a toda mi lista de contactos?¿a todos mis archivos?¿a poder grabar video desde la cámara o grabar audio que podría incluir mis conversaciones?.

Mucho Cuidado

Instalar y darle permisos de acceso a un programa (juegos incluidos, pero no solo juegos) en tu ordenador, teléfono o tablet es el equivalente, en el mundo real, a casarse con una persona o a firmar un poder general ante notario. Tiene implicaciones y son muy serias: a partir de ese momento, ese software puede ver lo que tu ves y hacer lo que tu haces. Puede mandar toda tu información, sin que lo sepas ni notes nada raro, a un servidor en India o en China. Puede, en resumen, convertirse en ti y actuar por ti, puede mandar un correo electrónico a tu jefe diciéndole que siempre pensaste que era un cretino o más probablemente, enviar WhatsApp a tu familia o amigos pidiéndoles dinero … y ese mensaje a ojos del resto del mundo, lo has mandado tu.

Nosotros lo llamamos malware o software malicioso, pero tu ….

Vigila con quién te casas, vigila a quién le das un poder general ante notario y sobre todo, vigila qué software estas instalando y que permisos le das.

La versión empresarial de este timo de Suplantación de Identidad viene normalmente por email interno de la empresa, de un superior (por ejemplo, la Directora Financiera) dirigido a uno de los empleados de su departamento que pueden hacer transferencias.

Hola Sergio:

Estoy en Kuala Lumpur, en una reunión de negocios con Google. Necesito que transfieras inmediatamente 15.000€ a la cuenta XXXX-YYYY-ZZZZ-WWW y que me mandes el justificante, para poder cerrar el contrato de una nueva herramienta de software estratégica para nuestra empresa.

Es prioritario, tiene que estar hecho en los próximos 15 minutos o perderemos la oportunidad.

Gracias y Saludos, te cuento con más detalle cuando llegue a España.

Eva

Lamentablemente, muchas empresas publican un montón de datos personales como la foto, el nombre y el correo empresarial de sus directores en su propia pagina web. Solo es necesario enviar un email donde se altere el remitente (no especialmente complejo), o en el caso más evolucionado que la directora abra un fichero adjunto en su correo para que se le instale un malware y el estafador pueda mandar un correo en su nombre.

En el apartado bancario, son conocidos los mensajes de un Banco donde te informan de que “han tenido un ataque de unos hackers a las cuentas bancarias”, y te piden que introduzcas tus usuario y clave de la banca online para “verificar” que no ha sido hackeada, o por el contrario tu cuenta será bloqueada por seguridad en menos de 24h y no tendrás acceso a tu dinero. Aquí no te piden dinero sino tus claves de acceso, que es la forma de entrar en tu banca online y directamente transferir todo lo que tengas a una cuenta extranjera.

Y este mismo esquema se repite, por ejemplo aquí en España, con la Agencia Tributaria, correos, empresas de mensajería muy conocidas que te piden una tasa aduanera por SMS para recibir un paquete que estas esperando,

¿Como evitarlo?

Como ya hemos hablado, cuidado el software que instalas. Puede ser un juego o una app del movil o tablet, pero tambien puede ser un adjunto en un mensaje de email que abres y ejecutas sin más atencion.

Y lógicamente, para que no sospeches, ese software malicioso o malware no se llama SoyUnMalware.exe, hace algo real y lícito (como dejarte matar Zombies un rato), pero por detrás y sin que lo sepas hace “cosas adiccionales” que no son bonitas. El sofware malintencionado o malware es una de las maneras más sencillas y comunes de robar datos personales o empresariales, y tambien de suplantar tu identidad y mandar mensajes en tu nombre para engañar a terceras personas que confían en ti.

Si eres aficionado a usar software pirateado, descargado de una web de enlaces tipo PirateBay o de algun programa de intercambio de ficheros como Torrent o Emule, debes saber que tienes una altísima probabilídad de que ese software pirata (Microsoft Windows 10 y 11, Microsoft Office o Adobe Photoshop) traiga un regalito en su interior en forma de malware.

Hace muchos años, alla por 1990 cuando no se habian inventado todavía las paginas web e Internet era otra cosa, la gente que dedicaba su tiempo a reventar o «crackear» las protecciones anticopia de los juegos y aplicaciones, lo hacia solo por satisfacer su ego, por ser aclamados y respetados en la comunidad a modo de un Robin Hood digital. Hoy en día eso se acabo (para alimentar el ego se inventaron las redes sociales) y la gran mayoría de software pirata contiene malware, que es la forma de monetizar (obtener dinero) el esfuerzo y conocimiento que requiere reventar la protección anticopia.

Pero sobre todo, estarás a salvo si no mandas dinero nunca sin previamente haber hablado por voz con la persona real que se supone que te esta ordenando enviar ese dinero. Llama a esa persona, consigue oir su voz, y solo despues de hablar con ella y confirmarlo, decide si envías o no envias el dinero solicitado.

Tienes que saber que tu banco no te va a pedir nunca unas claves de acceso ni los datos de tu tarjeta porque ya los tiene. Aun asi, siempre antes de hacer nada es mejor que vayas a la Oficina y, de nuevo, hables personalmente con ellos para confirmar si te han enviado ese mensaje y esta todo correcto.

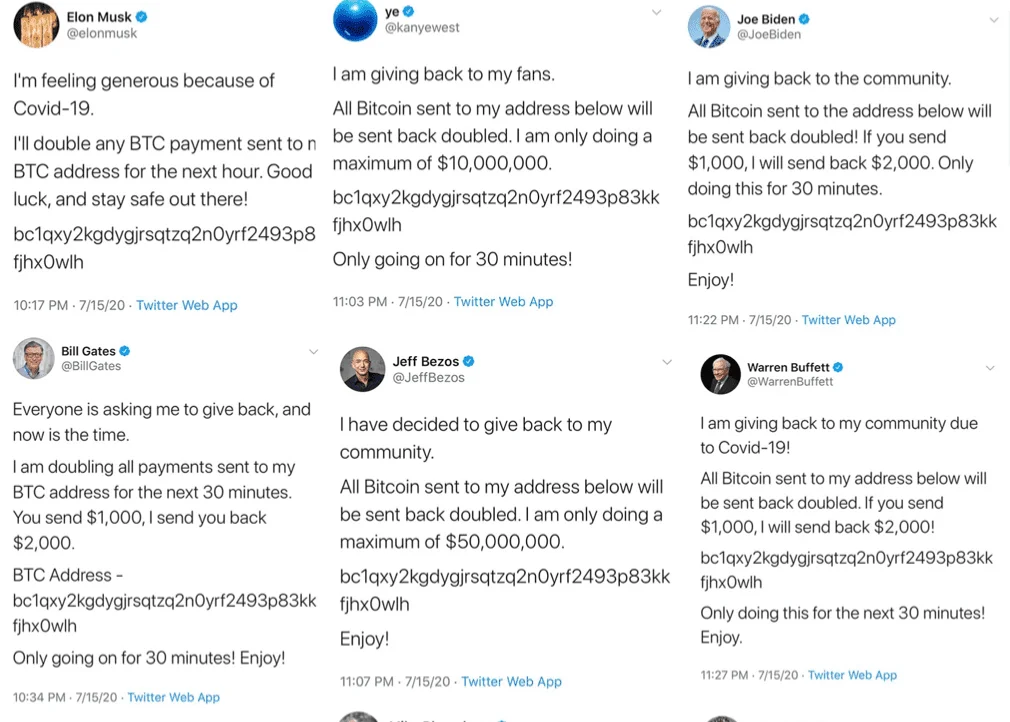

Por ultimo, a modo de curiosidad, una de las estafas más sonadas de Suplantación de identidad. sucedió un 15 de Julio de 2020 a las 20:00 horas en Twitter (cuando todavía no era X, sino Twitter). Los atacantes consiguieron comprometer una herramienta interna de administración de Twitter, y tomar el control de varias cuentas verificadas de personas muy influyentes con millones de seguidores. Entre las cuentas afectadas, se encontraban Elon Musk, Barack Obama, Joe Biden, Bill Gates, Jeff Bezos, MrBeast, Michael Bloomberg, Warren Buffett, Floyd Mayweather, Kim Kardashian y Kanye West así como las cuentas de empresas como Apple o Uber

Dado que la mayoría de cuentas eran de personas muy ricas, la estafa consistía en enviarles dinero y como eran billonarios y se “sentían generosos”, en un plazo de tiempo corto (como siempre, aparece la urgencia) te devolverían el doble de lo que les hubieses enviado.

En algo menos de dos horas, Twitter fue capaz de detectar el fraude, bloquear las cuentas afectadas y parar la estafa. Pero cientos de personas habían creido que todos estos mensajes eran ciertos, y habían transferido importantes sumas en criptomonedas esperando recibir de vuelta el doble de lo invertido. Finalmente se ha detenido a los autores, y se estima que en esas dos horas consiguieron cerca de 800.000$

Esto ha sido todo por ahora, tendremos una segunda parte donde hablaremos del Chantajes, Secuestros, Robo de Información, Hacking y Ataques personalizados.

¡Muy útil! La explicación de porqué saben tanto sobre nosotros (porque les dejamos entrar), me ha encantado. Se lo paso a mi entorno de mayores, que son los más expuestos