Internet no es un Apocalipsis Zombie, pero ten un poco de cuidado. Parte II

En el capitulo anterior hablábamos de timadores, estafadores y suplantadores de identidad. En esta segunda parte, continuaremos con servicios tecnicos falsos, chantajes, secuestros de información y ataques dirigidos.

El Falso Soporte Tecnico

¿Quién no ha tenido algún problema con el ordenador alguna vez? Pero como hoy en día los ordenadores hacen tantas cosas de forma automàgica … ¿No sería genial que el propio ordenador detectase los problemas y mostrase un mensaje, ofreciéndote un número de teléfono para ayudarte a resolverlo?

Este es el guión del timo del Falso Soporte Online, donde aparece un mensaje en la pantalla explicando que ha sucedido un error grave en el sistema y proporcionándote un número de asistencia técnica al que llamar. Al otro lado del teléfono, alguien que dice ser un técnico de soporte de Microsoft te explica de forma muy educada que cuando compraste el ordenador te activaron el servicio de soporte gratuito de Microsoft.

El objetivo es proporcionarte confianza para que puedan guiarte a una página web desde donde te descargarás un software de control remoto que una vez instalado, permitirá al supuesto técnico de soporte controlar tu ordenador.

En algunos casos, incluso llegarán a resolverte el problema si es sencillo y la llamada termina con el estafado dando las gracias por la ayuda recibida.

Lo malo viene después, y es que el programa de acceso remoto ha quedado instalado de forma residente y avisará al estafador cuando el ordenador esté sin uso, momento en el cual los estafadores volverán a acceder a tu ordenador. Abrirán Amazon y comprarán tantas tarjetas regalo de 500€ como puedan, una detrás de la otra, hasta que la tarjeta de crédito que usas en Amazon se quede sin saldo, o salte el límite de gasto diario. ¿Os habéis fijado que tras las primeras compras, Amazon te permite comprar con un click sin volver a pedir datos de la tarjeta de crédito ni ninguna otra comprobación?

En otra parte del mundo, utilizarán las tarjetas regalo que tú has pagado para comprar productos reales de alta demanda en Amazon (por ejemplo, teléfonos móviles de gama alta), para acabar vendiéndolos de segunda mano a cambio de dinero. Existen oficinas o call centers, localizados principalmente en India, (aunque también en otras partes de Asia), donde trabajan decenas de personas todo el haciéndose pasar por técnicos de Soporte de Microsoft para estafar a sus víctimas: la escala y el nivel de industrialización de este tipo de estafas es sorprendente.

Es tan grande la dimensión de estos timos que existen múltiples canales en Youtube como Scammer Payback, con 7,2 millones de subscriptores, cuya temática consiste en que expertos en seguridad informática se hacen pasar por víctimas, hablan por teléfono con los estafadores y mientras simulan ser una abuelita que no sabe nada de ordenadores, hackean los ordenadores de los estafadores, averiguan la ubicación real, obtienen pruebas para enviarlas a la Policia India y destruyen todos los datos del call center para que no puedan seguir estafando.

¿Cómo evitarlo?

Muchas páginas web piden permisos para enviarte notificaciones. Aunque en muchos casos puede ser legítimo que una web que conoces y es «respetable» te mantenga informado de novedades o promociones, si te acostumbras a permitir que cualquier pagina web pueda enviarte notificaciones, corres el riesgo de recibir notificaciones de cualquiera.

Precisamente este es uno de los mecanismos que se ha utilizado más para el Falso Soporte Tecnico; una de las cientos de webs que te han solicitado permisos para algo tan poco «peligroso» como enviarte una notificación resulta ser fraudulenta y ha utilizado el permiso que le diste para mostrar un mensaje en tu pantalla diciendo: «Se ha producido un error en el sistema, llame al soporte técnico al teléfono XXXXXXX». El mensaje está diseñado para que parezca que viene del propio Microsoft.

Sextorsión

Imagina que una mañana abres el correo y encuentras un mensaje como el siguiente:

“Al recopilar información sobre usted, he descubierto que es un gran aficionado a las páginas web para adultos. Le encanta visitar páginas porno y ver vídeos excitantes mientras se da placer. Pues he conseguido grabar varios de sus sucios numeritos y he montado unos cuantos vídeos suyos masturbándose y llegando al orgasmo.

Si no me cree, con solo unos clics puedo compartir todos los vídeos con sus amigos, colegas y familiares. Tampoco tengo ningún problema en hacerlos públicos.

Supongo que no querrá que eso ocurra, teniendo en cuenta la naturaleza de los vídeos que le gusta ver, (sabe perfectamente a qué me refiero), ya

que eso sería una auténtica catástrofe para usted.

Lo solucionaremos de la siguiente forma:

Me transfiere $750 USD (el equivalente en bitcoins según el tipo de cambio en el momento en que transfiera los fondos), y una vez recibida la

transferencia, borraré todas sus cochinadas de inmediato. Después, nos olvidaremos el uno del otro. También me comprometo a desactivar y eliminar todo el software dañino de sus dispositivos. Confíe en mi, cumpliré mi palabra.

Es un trato justo y el precio es bastante bajo, sobre todo teniendo en cuenta que ya hace tiempo que vigilo su perfil y su tráfico. En caso de que no sepa cómo comprar y transferir bitcoins, puede averiguarlo en cualquier motor de búsqueda moderno.”

Habrá personas que sepan que eso es falso, bien porque tienen aficiones distintas para sus ratos de ocio o porque tienen un ordenador que no tiene webcam y saben que nadie pudo grabar un video. O quizá porque les suene extraño que un amable extorsionador les diga “Confíe en mi, cumpliré mi palabra” como si fuera un amigo de la infancia. Pero algunas personas tras recibir este mensaje estarán francamente preocupadas y pagarán el chantaje. Como el resto de timos, enviar miles de emails es barato y sencillo… con que un mínimo porcentaje pique, se puede ganar mucho dinero.

Secuestro de Datos

Hasta ahora, el nivel de las estafas que hemos visto es de primero de ciber villano. Es la coca cola light de la maldad digital, pero a medida que el nivel técnico de los ciber delincuentes crece, empezamos a ver ataques más sofisticados y peligrosos. El secuestro de datos (en ingles, RansomWare) se sale del ámbito de las estafas, timos o chantajes, y empieza a poder considerarse más como un ataque. Se trata de introducir en el ordenador de la víctima un programa malicioso o Malware que encripta digitalmente la información sin que se vea ninguna indicación de que eso está sucediendo: en cuestión de horas todos los archivos con tu información personal o la de tu negocio están encriptados y los atacantes te piden dinero a cambio de la clave para poder desencriptar tus datos.

Aquí ya no hay un engaño como punto de partida, los atacantes no necesitan tu cooperación (aunque sea mediante el engaño) como en los casos anteriores. No tienes que instalar software pensando que es otra cosa, no necesitas creer en lo que te dice un tercero que se hace pasar por alguien conocido o permitirle a un falso técnico de soporte el acceso remoto a tu ordenador. Llevado al mundo real, seria como bajar al parking a por tu coche nuevo que aparcaste esa misma mañana y descubrir que ya no esta: los ladrones no te han quitado la llave del bolsillo, ni has dejado abierto el coche por descuido… simplemente han conseguido burlar los sistemas de seguridad de tu coche y se lo han llevado.

¿Y cómo puede ser esto posible? Al igual que los coches (que cuentan con cerraduras, llaves e inmovilizadores electrónicos) tienen fallos de seguridad que permiten que un ladrón experto se los pueda llevar, los sistemas operativos como Microsoft Windows, Apple MacOS o Linux instalados en miles de millones de ordenadores a lo largo del mundo también tienen fallos. El sistema operativo es la base, el primer software que se instala en el ordenador y sobre el cual se instalan todas las aplicaciones que utilizamos: si tiene un fallo grave de seguridad, todo el ordenador esta comprometido.

La seguridad informática es como el día de la marmota, sigue un patrón que se ejecuta en bucle, repitiendo los pasos del 1 al 5:

1. Alguien descubre un fallo en el sistema operativo y desarrolla un mecanismo que permite saltarse la seguridad. En términos informáticos, al fallo de seguridad se le conoce como «vulnerability» o vulnerabilidad, al mecanismo que permite utilizar esa vulnerabilidad en la practica «exploit» y al experto en seguridad informática que investiga y descubre los fallos de seguridad «hacker«.

2. En este punto y en función de las inclinaciones morales del hacker que descubre la vulnerabilidad, pueden pasar dos cosas:

2a. El hacker es buena persona, es un profesional que se dedica a la investigación en alguna universidad del mundo y tras descubir la vulnerabilidad, avisa directamente a la empresa desarrolladora del sistema operativo. Este tipo de hackers se conoce en el argot como «White Hat Hacker» o hacker de sombrero blanco. IBM lanzo hace años también el término popular «hacker ético». Sería el equivalente a un superhéroe digital, que utiliza sus superpoderes para hacer el bien y combatir el mal.

2b. El hacker es mala persona, es un experto que no tiene reparos en descubrir la vulnerabilidad y venderla en el mercado negro por muchos miles de euros, o guardarla para cometer un delito más adelante. Este tipo de hackers se conoce en el argot como «Black Hat Hacker» o hacker de sombrero negro. Sería el equivalente a un supervillano digital, que utiliza sus superpoderes para hacer el mal y normalmente, ganar mucho dinero en el proceso.

3. El desarrollador del sistema operativo tiene conocimiento del mecanismo utilizado, bien a priori porque recibe el aviso del hacker de sombrero blanco, bien a posteriori porque un hacker de sombrero negro utiliza el mecanismo por primera vez contra una víctima. El análisis forense posterior revela el método empleado.

4. Basándose en el método de ataque utilizado, el desarrollador del sistema operativo modifica o arregla el código fuente para que no sea posible volver a saltarse la seguridad con ese mismo método.

5. El desarrollador del sistema operativo distribuye una «actualización» para el sistema, que permite que millones de clientes a lo largo del mundo la instalen teniendo siempre la máxima seguridad posible.

Una vez conocido el funcionamiento de la seguridad informática, que básicamente es el juego infinito del gato y el ratón, lo importante es saber que las actualizaciones del sistema operativo tienen una razón de ser. Y que aunque sea molesto perder un rato mirando cómo avanza una barra de progreso sin poder trabajar porque el ordenador se esta actualizando, tener un sistema operativo actualizado es muy importante de cara a una buena seguridad informática.

Las vulnerabilidades que el fabricante del software ha arreglado en una actualización del sistema, siguen estando activas en todos los ordenadores que no hayan instalado esa actualizacion. El que una actualizacion este «disponible» no implica que todos los usuarios la instalen inmediatamente. Por desidia, desconocimiento, falta de tiempo o incluso a veces con la excusa de que a lo largo de la historia ha habido alguna actualizacion que ha provocado otros problemas no deseados (por error del programador que la hizo), el resultado final es que existen muchas personas que ignoran las actualizaciones y por tanto, muchos miles de ordenadores no actualizados en el mundo.

El ataque de Ransomware o Secuestro de Datos se dirige principalmente a empresas por tres motivos principales: el primero es que las empresas tienen más recursos económicos para pagar un rescate que un particular; el segundo es que las empresas dependen de sus datos para poder seguir funcionando, mientras que un particular puede estar dispuesto a perder definitivamente sus datos antes de pagar el rescate; y en tercer lugar, para una empresa mediana o grande no es lo mismo mantener un ordenador actualizado de forma manual que mantener actualizados de forma automática cientos, miles o decenas de miles de ordenadores actualizados. La realidad es que el factor de escala presenta importantes desafíos: del mismo modo que es fácil transportar un saco de arena (que puedes meter en el maletero del coche) pero es mucho más difícil transportar varios miles de sacos de arena (necesitarás camiones y carretillas elevadoras para cargar los palets en los camiones si quieres hacerlo en un tiempo razonable). En muchas ocasiones, empresas que todos tenemos como referentes incluso tecnológicos, fallan miserablemente en la tarea de mantener sus ordenadores actualizados y seguros.

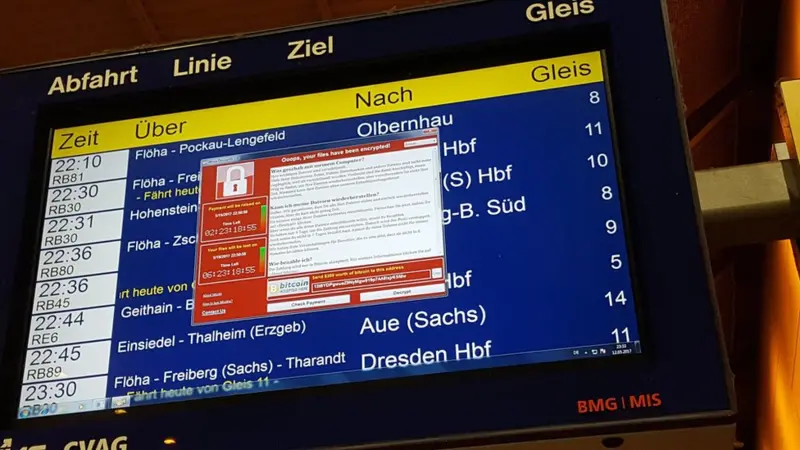

Uno de los casos más sonados de secuestro de datos fue el virus WannaCry (traducido, ¿Quieres llorar?). En Mayo de 2017, el virus WannaCry se dispersó a través de internet infectando en pocos días a más de 200.000 ordenadores en 150 países. El ataque afectó a Telefónica, Fedex, Renault, el NHS (sanidad del Reino Unido) entre las organizaciones más grandes, llegando a paralizarlas durante varios días. El virus se introducía en los sistemas Windows a través de una vulnerabilidad que se conocía desde hacía más de un mes y que había sido arreglada mediante una actualización de seguridad previa, pero cientos de miles de ordenadores en el mundo todavía estaban sin actualizar.

El virus encriptó totalmente los datos en los ordenadores, que quedaron bloqueados pidiendo un rescate económico en Bitcóins (criptomoneda). La noticia saltó a los principales medios de comunicación, y fue portada de telediarios y periódicos del mundo. Telefónica mandó a sus empleados apagar los ordenadores, irse a casa y tardo varios días en recuperar la normalidad tras el ataque.

¿Cómo evitarlo?

Las actualizaciones de seguridad son importantes; no son un invento de un programador malvado que ríe estridentemente en un sótano de Microsoft o de Apple imaginando la frustración de los usuarios que esperan a que su ordenador se actualice. El problema es el marketing: en lugar de ser percibidas por los usuarios como algo positivo que les protege, se ven como algo que molesta, interrumpe el trabajo y que nunca tienes tiempo de hacer.

Es cierto que de entre las miles que se han lanzado a lo largo de los últimos años, literalmente dos o tres han arreglado el problema de seguridad pero han generado otros problemas no previstos como que una impresora deje de funcionar. Estos errores puntuales han sido corregidos en cuestión de días con otra actualización posterior, así que no es razonable hacer cherry-picking y quedarnos con lo anecdótico y generalizando a partir de ahí.

Si no actualizamos nuestros sistemas, el riesgo es que cualquier hacker de medio pelo puede coger la lista de vulnerabilidades descubiertas en el último año y probarlas una por una con nuestro ordenador. Como está desactualizado, es muy probable que alguna de ellas le sirvan para burlar nuestra seguridad. Lo triste es que no es necesario que ese hacker sea un experto técnico de primer nivel, porque se basa en fallos ya conocidos y simplemente busca víctimas que por pereza o desconocimiento, tienen sus sistemas desactualizados y por lo tanto, desprotegidos.

Por otra parte, has de saber que necesitas tener una copia de tus datos o lo que se conoce como un backup (copia de seguridad). No solo porque de repente una mañana te puedas encontrar con toda tu información secuestrada por WannaCry, sino también porque se te puede caer una botella de agua encima del portátil, pueden robarte el ordenador, puedes sufrir una inundación, o puede que un día tu disco duro haga un ruido y se muera llevándose consigo todos tus datos a la tumba.

El problema de los backups o copias de seguridad es que solo funcionarán si son automáticos, porque los seres humanos somos increíblemente buenos pensando, creando e inventando … pero somos francamente malos haciendo tareas repetitivas y aburridas a intervalos regulares. Para eso, para garantizar y confiar en que tus backups estén hechos regularmente y que tus datos estén a salvo, deja que una maquina lo haga por ti.

Ataques dirigidos

Los ataques dirigidos son rarísimos entre los usuarios de a pie: salvo que seas un multimillonario, un presidente o ministro de un país, y salgas en los telediarios todas las semanas, lo normal es que nadie invierta el tiempo y el dinero necesario para llevar a cabo este tipo de ataque. Son lo más salvaje, lo más avanzado y lo más difícil a lo que hacer frente en el mundo de la ciberseguridad.

Si recordamos el juego infinito del gato y el ratón en seguridad informática, los hackers descubren vulnerabilidades de distintos tipos y los fabricantes de sistemas operativos se esfuerzan por anularlas cuanto antes mediante actualizaciones de software. La mayoría de las veces son pequeñas: permiten bloquear alguna parte del ordenador, forzarlo a que se reinicie, o incluso tener acceso a algunos de los ficheros… pero de vez en cuando se descubre una vulnerabilidad tan grave, tan enorme, que le da al hacker el control total y absoluto sobre el ordenador atacado.

En el momento en el que se descubre una vulnerabilidad de este tipo y se desarrolla el exploit (el mecanismo) para aplicarla de forma práctica en el mundo real, todos los dispositivos afectados son vulnerables, porque nadie más que su descubridor sabe que existe. Ningún fabricante de software puede hacer una actualización de seguridad para arreglar un fallo que no conoce.

Y este tipo de exploit es lo que se conoce en el argot como un 0-Day o Cero Day Exploit. Un fallo de seguridad que puede afectar, por poner un ejemplo, a todos los telefonos Apple iPhone del mundo (el tuyo, el mio y el mismo que usan famosos, empresarios, millonarios, politicos y presidentes de gobierno). Un fallo de seguridad del que nadie se puede defender precisamente porque no se conoce todavía. Un 0-Day de este calibre se esta cotizando en el mercado «oscuro» entre los 2 y 3 millones de dólares. Y si, organizaciones de seguridad, paises y agencias de inteligencia de medio mundo compran Cero Day Exploits como cualquiera de nosotros compra latas de refresco en el supermercado … en packs de 24.

Y ahora, una historia real. Entre finales de 2009 y mediados de 2010, en la planta de enriquecimiento de uranio que Irán tenia en Natanz, se observaban fenómenos inexplicables. En unos pocos meses, en torno a mil centrifugadoras ER-1 que producían Uranio enriquecido para utilizarlo en la fabricación de bombas atómicas, aceleraban sus rotores como locas para después pararse de golpe, autodestruyéndose. Los Iraníes no lo sabían, pero estaban siendo atacados en lo que hoy se considera el primer ciberataque dirigido contra una infraestructura física de una instalación industrial en el mundo real: eran víctimas del gusano conocido como STUXNET. De nada les valió tener la planta en un búnker a prueba de bombas enterrado a varios metros bajo la superficie.

Tras conocer los planes de Irán para desarrollar armas nucleares, la NSA (National Security Agency) estadounidense y la Unidad 8200 del Mossad israelí (dos super potencias en el mundo de la seguridad informática), unieron sus esfuerzos para desarrollar un malware que infectase los sistemas de la planta de Natanz, se replicase saltando de un sistema a otro para afectar al máximo número posible de equipos industriales y, llegado el momento, destruyera físicamente los aparatos clave para enriquecer el Uranio. Para ello, durante varios años, compraron y estudiaron los mismos equipos industriales (centrifugadoras ER-1 y controladores industriales Siemens SCADA) para encontrar vulnerabilidades y desarrollar los exploits. Se trataba, lógicamente, de 0 Day Exploits, ya que nadie excepto sus creadores los conocía ni podía crear actualizaciones de seguridad para protegerse frente a ellos.

STUXNET enseñó al mundo varias cosas: la primera es cómo Israel y EEUU consiguieron dañar de forma importante el programa nuclear de Irán para evitar (o al menos, retrasar) que desarrollase bombas atómicas … desde miles de kilómetros de distancia, de forma casi quirúrgica y sin disparar ni una sola bala ni lanzar un solo misil; la segunda es que, hasta entonces, todo el mundo pensaba que Internet era como Las Vegas: lo que pasaba en internet, se quedaba en internet. STUXNET demostró que un ataque informático con un malware que no es más que unas cuantas líneas de código en un ordenador, había sido capaz de destruir físicamente, en el mundo real que todos podemos ver y tocar, mil máquinas reales enterradas en un búnker a prueba de bombas; y la tercera pregunta que nos sugiere es ¿podría alguien hacer un malware a medida, dirigido a dañar físicamente y paralizar la red eléctrica de un país, sus plantas de energía (incluidas las nucleares), las redes de transporte ferroviarias, el control de trafico aéreo de los aeropuertos, las bolsas y servicios financieros, la administración del estado o el sistema hospitalario?

La respuesta corta es que STUXNET ya ha demostrado que esto es posible .. hace casi 15 años. La respuesta un poco más larga es que los actores que tienen los medios (neuronas y toneladas de dinero) para llevar a cabo algo así, al menos de momento, no tienen en su agenda la destrucción del mundo occidental tal y como lo conocemos.

Es mucho más rentable la influencia y el control, a través de la información, que la destrucción de infraestructuras. Y eso nos lleva a la segunda historia de esta entrada que involucra a NSO Group, una empresa que no está en el radar de la gente pero cuyo producto estrella, Pegasus, puede que sea más conocido ya que ha salido bastante en los telediarios.

NSO Group es una empresa de seguridad informática israelí, con empleados que provienen de la misma Unidad 8200 que creo STUXNET y que se dedica (según su propia página web) a crear tecnología que ayude a los gobiernos a prevenir el crimen y el terrorismo, salvando miles de vidas a lo largo del mundo. Su producto estrella es Pegasus, un software que mediante el uso de 0-Day exploits, es capaz de infiltrarse en casi cualquier tipo de dispositivo como teléfonos iPhone y Android y tomar el control total de los mismos.

Una vez infectado el dispositivo, se puede acceder a todos sus datos, activar los micrófonos o las cámaras a voluntad, leer mensajes, escuchar llamadas, acceder a las fotos, a los contactos… a lo que uno quiera. No deja rastro de su actividad, es prácticamente invisible e incluso expertos tienen problemas para certificar si un teléfono ha estado infectado con Pegasus. Es la herramienta más potente para el ciber espionaje que existe en la actualidad.

Moralmente NSO Group justifica su actividad con el argumento de que ellos hacen la herramienta, y solo se la venden a gobiernos e instituciones que presuntamente deberían estar en el lado bueno de las cosas. Lo que hagan los integrantes de esos gobiernos e instituciones con la herramienta es su propia responsabilidad.

Espiar con Pegasus no sale especialmente barato. Según el New York Times y en función de un contrato al que habrían tenido acceso en 2016, se estima que Pegasus tiene una tarifa fija de 500.000 dólares por el software más coste variable de 650.000 dólares por cada 10 teléfonos espiados.

La lista de políticos, periodistas, activistas, empresarios y otras figuras públicas espiadas con Pegasus es enorme. Nos sonarán nombres como Pedro Sanchez o Margarita Robles, pero también presidentes de otros países como Emmanuel Macron, Mohamed VI, presidentes de empresas importantes, activistas e influencers, periodistas y directores de medios de comunicacion. El CNI español también utiliza Pegasus con algunos líderes políticos relacionados con el independentismo catalán.

Y ¿cómo nos protegemos de un ataque dirigido? No voy a hacer un recuadro con recomendaciones, porque a menos que tiremos nuestro ordenador y teléfono a la basura y los cambiemos por un cuaderno de notas y un walkie-talkie…. básicamente no podemos.

0 comentarios